Les revues des accès utilisateurs garantissent que seules les bonnes personnes disposent des droits adaptés aux systèmes critiques. Elles réduisent les risques d’intrusion, limitent les erreurs humaines et renforcent la gouvernance IT. Pour un DSI, elles représentent un levier concret de sécurité, de conformité et d’optimisation des coûts logiciels. Dans cet article, découvrez comment structurer et automatiser ces revues pour en faire un véritable outil de pilotage IT.

Comment les revues d’accès renforcent-elles la sécurité des systèmes d’information ?

Les contrôles périodiques des droits d’accès sont une mesure proactive contre les menaces internes et externes. Un rapport de Verizon montre que 82 % des violations de données impliquent une mauvaise gestion des identités. La revue permet d’anticiper ces scénarios.

Les bénéfices directs sont multiples :

- Détection des comptes orphelins laissés actifs après un départ.

- Vérification des privilèges administrateurs attribués sans justification.

- Alignement des accès sur le principe du moindre privilège.

- Suppression des comptes inactifs dépassant un seuil de 90 jours.

En quoi les revues d’accès aident-elles à respecter les exigences réglementaires ?

Les normes RGPD, NIS2 et DORA exigent des preuves de maîtrise des accès aux données sensibles. Les auditeurs demandent désormais des rapports documentés qui montrent la fréquence, la justification et les décisions prises. Sans ces éléments, le DSI s’expose à des amendes ou à une perte de confiance.

Un processus formalisé permet de :

- Garantir la traçabilité complète des accès attribués.

- Justifier chaque droit sensible avec un motif clair.

- Conserver des preuves datées et exploitables en cas de contrôle.

Pourquoi les revues d’accès permettent-elles de mieux gérer les coûts logiciels ?

Le budget SaaS explose lorsque les licences ne sont pas suivies. Gartner estime que 25 à 30 % des licences logicielles sont inutilisées ou redondantes dans les ETI. Les revues d’accès offrent un levier immédiat pour réduire ces gaspillages.

Elles permettent notamment de :

- Identifier les abonnements payants sans utilisateur actif.

- Éviter les doublons entre plusieurs solutions aux fonctionnalités similaires.

- Réaffecter des licences sous-exploitées au lieu d’en acheter de nouvelles.

- Aider la DSI à justifier des économies concrètes auprès de la direction financière.

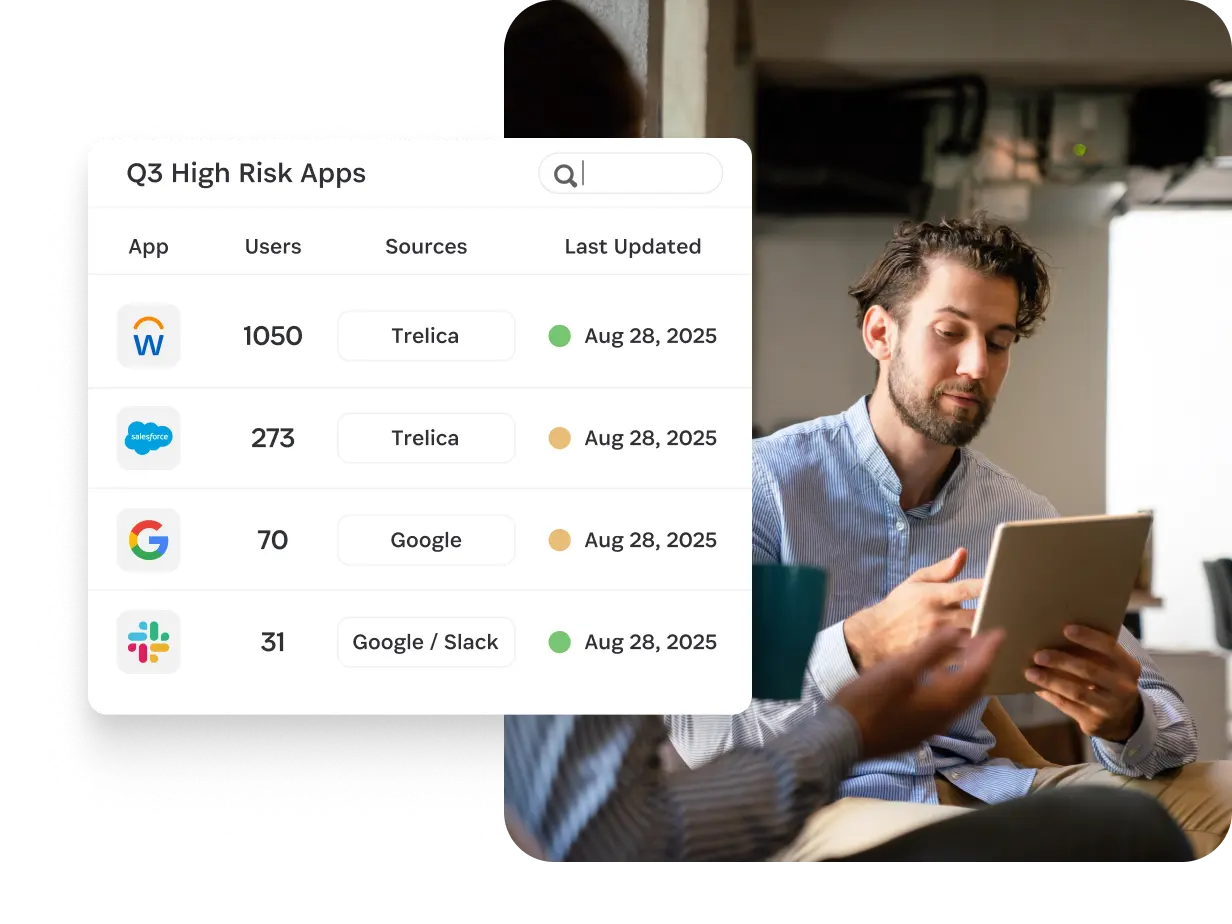

Comment les revues d’accès contribuent-elles à réduire le shadow IT ?

Le shadow IT fragilise la sécurité et complexifie la gestion. Une étude de Cisco révèle que les grandes entreprises utilisent en moyenne 15 à 20 fois plus d’applications non autorisées que celles connues de l’IT. Les revues d’accès permettent de reprendre le contrôle.

Les avantages sont clairs :

- Détection des applications SaaS créées sans validation.

- Réduction de la dispersion des données sensibles.

- Consolidation des usages dans des outils validés par la DSI.

- Prévention des failles introduites par des services non contrôlés.

Quelles sont les bonnes pratiques pour réaliser une revue d’accès efficace ?

Pour qu’une revue d’accès soit crédible et utile, elle doit suivre un processus rigoureux :

- Définir une périodicité claire (trimestrielle ou semestrielle).

- Associer les managers métiers pour valider les droits de leurs équipes.

- Documenter toutes les décisions et conserver les preuves.

- Utiliser une matrice des rôles pour harmoniser les droits.

- Centraliser le reporting dans une plateforme unique.

Quels outils et solutions existent pour automatiser les revues d’accès ?

Les outils de SaaS Management transforment un processus manuel chronophage en une pratique intégrée. L’automatisation réduit les erreurs, accélère les contrôles et améliore la traçabilité.

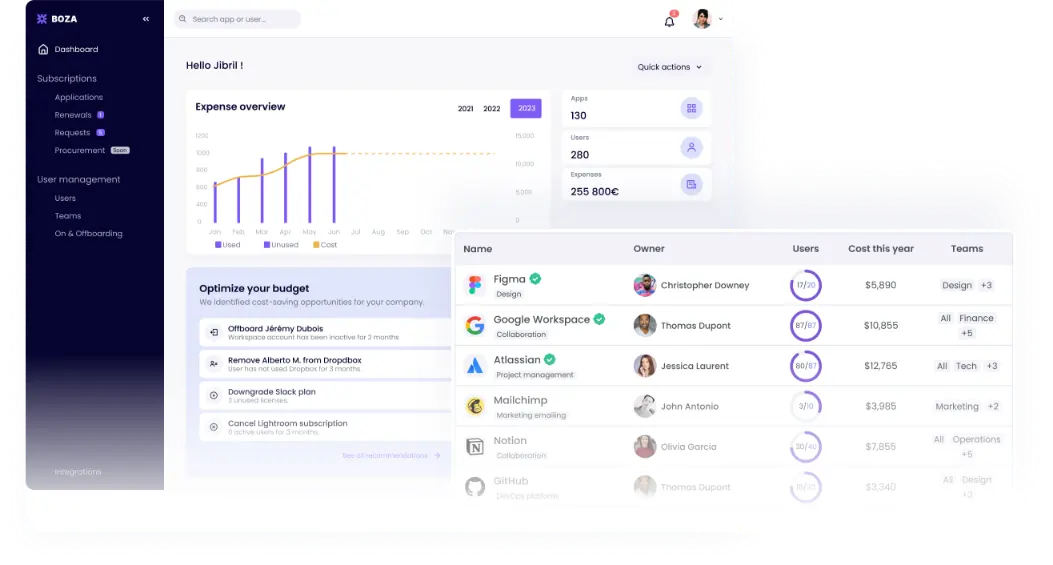

En quoi Boza simplifie-t-il la cartographie et le suivi des accès ?

Boza détecte automatiquement les applications SaaS utilisées et les associe aux utilisateurs concernés. Il alerte lorsqu’un accès est incohérent ou redondant.

Comment Boza aide-t-il à gagner du temps sur les processus de revue ?

Boza remplace des heures d’analyses Excel par des rapports prêts en quelques clics. Les managers reçoivent des notifications et valident directement dans la plateforme, réduisant la durée des campagnes de revue.

Pourquoi Boza est-il un atout pour prouver la conformité lors d’audits ?

Les auditeurs demandent de plus en plus des rapports précis. Boza enregistre toutes les décisions et génère des preuves exportables.

Ses points forts :

- Historique complet des revues d’accès.

- Alignement avec les réglementations européennes.

- Transparence totale lors d’un audit externe.

Comment présenter les résultats des revues d’accès à la direction et aux auditeurs ?

Les résultats doivent être présentés de manière claire et chiffrée. Les tableaux et indicateurs visuels permettent de convaincre la direction et de rassurer les auditeurs.

Éléments à mettre en avant :

- Nombre de comptes désactivés.

- Montant économisé sur les licences.

- Accès sensibles corrigés.

Quels sont les risques concrets pour une entreprise qui néglige les revues d’accès ?

L’absence de revue expose l’entreprise à des risques majeurs. Ces conséquences sont documentées dans plusieurs enquêtes de cybersécurité.

Principaux risques :

- Intrusions via des comptes non désactivés.

- Sanctions financières pour non-conformité.

- Surcoûts liés à la mauvaise gestion des licences.

- Dégradation de la réputation et perte de confiance.