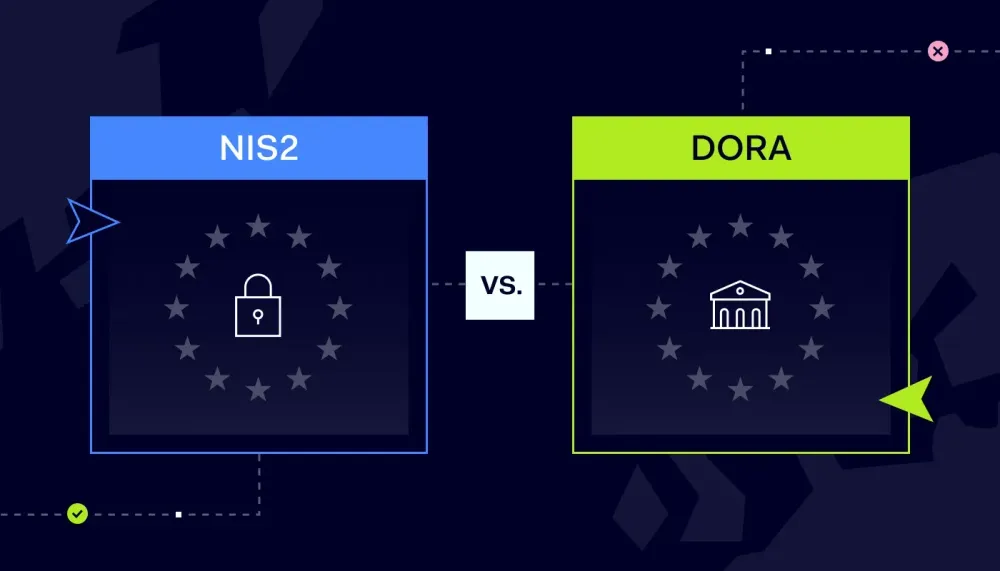

La multiplication des applications SaaS dans les entreprises a transformé la gestion des systèmes d’information. Entre shadow IT, contrats dispersés et coûts logiciels en hausse, de nombreux DSI comme vous cherchent à reprendre la main sur leur environnement. Le suivi des accès utilisateurs est devenu un pilier incontournable pour garantir la sécurité, la conformité aux réglementations (RGPD, NIS2, DORA) et l’optimisation des ressources. Voyons ensemble comment mettre en place une surveillance efficace des accès dans votre organisation.

Pourquoi est-il capital de surveiller les accès utilisateurs dans un environnement IT ?

La gestion des droits d’accès permet de protéger les données sensibles et de limiter les risques liés aux comportements non maîtrisés. Un utilisateur disposant d’autorisations trop larges peut involontairement exposer des informations confidentielles. En parallèle, la multiplication des applications cloud entraîne une perte de visibilité qui complique les audits. La surveillance régulière garantit un équilibre entre productivité et sécurité.

Quels sont les risques liés à des accès non maîtrisés (sécurité, conformité, coûts) ?

Un accès non contrôlé ouvre la voie à plusieurs risques :

- Les violations de données entraînent des sanctions financières importantes.

- Le non-respect des normes réglementaires met en danger la conformité de l’entreprise.

- Les coûts logiciels explosent avec des comptes inactifs ou en doublon.

Un rapport de Gartner indique que 20 à 30 % des licences SaaS restent inutilisées dans les organisations de taille moyenne. Cela représente une perte budgétaire directe pour la DSI.

Comment détecter et gérer le shadow IT dans l’organisation ?

Le shadow IT reste un défi majeur. Il s’agit d’applications adoptées sans validation de l’IT. Pour les identifier, il est nécessaire de croiser les logs réseaux, les relevés financiers et les outils de monitoring SaaS. La sensibilisation des collaborateurs complète ce dispositif en réduisant l’usage d’outils non déclarés.

Quelles sont les bonnes pratiques pour contrôler et revoir régulièrement les droits d’accès ?

Une revue trimestrielle des droits d’accès garantit une meilleure maîtrise. Chaque compte doit être associé à un usage précis et validé par le manager concerné. Il est recommandé d’appliquer le principe du moindre privilège, qui limite les droits au strict nécessaire.

Quels outils de gestion des identités et des accès (IAM) utiliser pour automatiser le suivi ?

Les solutions IAM facilitent l’automatisation du suivi des accès. Elles intègrent des fonctionnalités comme le Single Sign-On (SSO) ou le Role-Based Access Control (RBAC).

Comment assurer la conformité aux réglementations (RGPD, NIS2, DORA) via le monitoring des accès ?

La conformité repose sur une traçabilité claire. Chaque accès doit être documenté, et les droits doivent être révisés régulièrement. Les solutions IAM fournissent des rapports d’audit prêts à être partagés avec les régulateurs, ce qui réduit la charge administrative et sécurise l’organisation.

Comment sensibiliser et impliquer les collaborateurs dans la gestion des accès ?

La surveillance ne peut pas être efficace sans l’implication des collaborateurs. Former les équipes sur la bonne gestion des accès et rappeler les risques liés aux pratiques non conformes crée une culture de la sécurité partagée. Des sessions de formation courtes et régulières facilitent l’adhésion.

Quels KPIs suivre pour mesurer l’efficacité de la surveillance des accès ?

Un suivi efficace repose sur des indicateurs mesurables.

Quels bénéfices business peut-on attendre d’un meilleur contrôle des accès ?

Une surveillance efficace améliore la sécurité, réduit les coûts en supprimant les licences inutilisées et apporte une meilleure conformité. Ces résultats se traduisent par une réduction des risques financiers et une crédibilité renforcée auprès des partenaires et clients.

Quelles étapes suivre pour mettre en place une stratégie de surveillance des accès efficace ?

La mise en place d’une stratégie efficace suit un plan structuré :

- Cartographier l’ensemble des applications SaaS utilisées.

- Définir les rôles et droits d’accès pour chaque profil utilisateur.

- Mettre en place une solution IAM adaptée au contexte de l’entreprise.

- Réaliser des revues régulières pour ajuster les accès.

- Suivre les indicateurs de performance pour démontrer les résultats.

Cette démarche permet d’obtenir une visibilité claire, de réduire les coûts cachés et d’assurer une conformité durable.

.webp)